第三财经网 2025-03-27 01:05 579

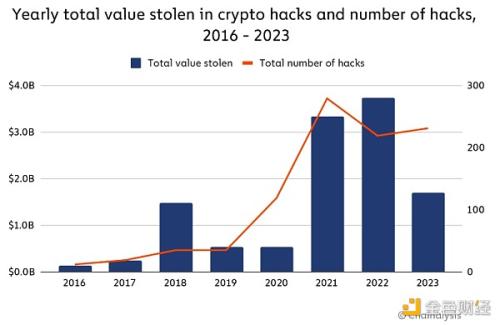

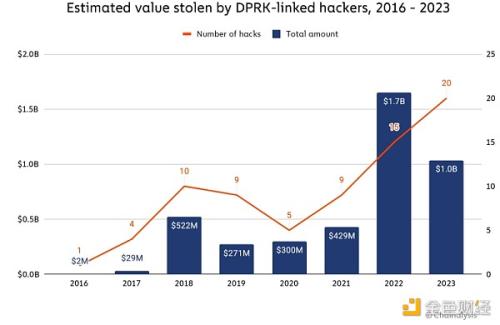

在过去的几年里,加密货币黑客攻击已成为一种普遍而强大的威胁,导致加密货币平台数十亿美元被盗,并暴露了整个生态系统的漏洞。 正如我们在去年的加密货币犯罪报告中透露的那样,2022 年是有史以来加密货币盗窃案最严重的一年,被盗金额达 37 亿美元。 然而,到 2023 年,被盗资金减少了约 54.3%,至 17 亿美元,尽管个人黑客事件的数量实际上有所增加,从 2022 年的 219 起增加到 2023 年的 231 起。

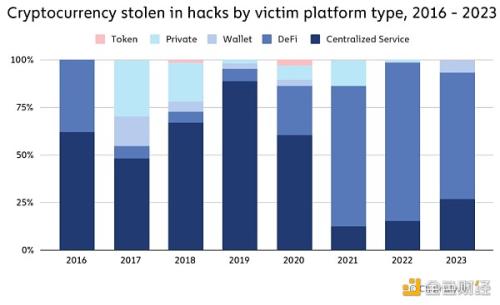

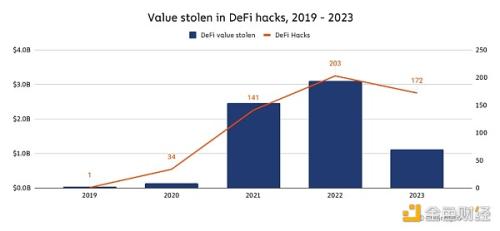

为什么被盗资金大幅下降?主要是由于DeFi黑客攻击的减少。在2021年和2022年,DeFi协议的黑客攻击主导了被盗加密货币大幅增加的趋势,使得黑客在2022年从DeFi黑客攻击中窃取了超过31亿美元。但在2023年,黑客只从DeFi协议中窃取了11亿美元。这相当于DeFi平台年度被盗总价值同比下降了63.7%。2023年,DeFi协议受害者所占被盗资金总额的份额也大幅下降,如下图所示。

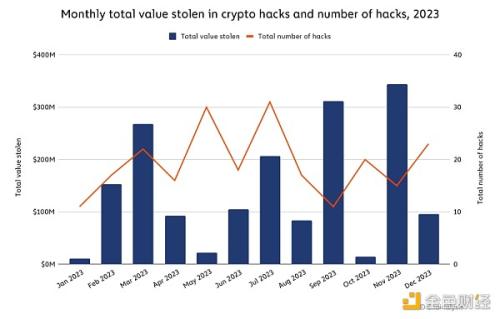

我们将在后面更详细地探讨DeFi黑客攻击减少的可能原因。尽管出现了这种减少,但在2023年仍然发生了一些重要的DeFi协议的大规模黑客攻击。例如,Euler Finance,一家运行在以太坊上的借贷协议,在2023年3月经历了一次闪电贷攻击,导致大约1.97亿美元的损失。2023年7月发生了33起黑客攻击,是任何一个月份中最多的,其中包括从Curve Finance窃取的7350万美元。我们可以看到以下图表中受这些攻击推动的峰值。

同样,在2023年9月和11月,DeFi和CeFi平台都发生了几起大规模的攻击事件:Mixin Network(2亿美元),CoinEx(4300万美元),Poloniex Exchange(1.3亿美元),HTX(1.133亿美元)和Kyber Network(5470万美元)。

朝鲜附属的网络犯罪分子经历了他们有史以来最活跃的一年,执行了比以往任何时候都多的加密黑客攻击。

影响 DeFi 的攻击媒介复杂且多样DeFi黑客攻击在2021年和2022年激增,攻击者分别从协议中窃取了约25亿美元和31亿美元。我们的合作伙伴Halborn的首席安全架构师兼研究员Mar Gimenez-Aguilar向我们介绍了在这两年内DeFi黑客攻击的上升趋势。她解释说:“在DeFi生态系统内,攻击的频率和严重性不断升级,这是一个令人担忧的趋势。在我们对前50次DeFi黑客攻击的全面分析中,我们观察到基于EVM的链和Solana是最受攻击的链之一,主要是因为它们的流行程度和执行智能合约的能力。”去年审查这一趋势时,安全专家告诉我们,他们认为许多DeFi漏洞源于协议运营商主要关注增长,而不是关注实施和维护强大的安全系统。

然而,自DeFi成为加密经济关键领域以来,从DeFi协议中窃取的年度总额首次下降,而且下降幅度相当大。

在2023年,DeFi黑客攻击造成的价值同比下降了63.7%,每次DeFi黑客攻击的中位数损失下降了7.4%。而且,尽管2023年个别加密黑客攻击的数量上升,但DeFi黑客攻击的数量下降了17.2%。

为了更好地理解这一趋势,我们与Halborn合作,通过黑客利用的具体攻击向量的视角分析了2023年DeFi黑客活动。

对 DeFi 领域的攻击向量进行分类和分析影响DeFi的攻击向量是多样化且不断发展的;因此,对它们进行分类是很重要的,以了解攻击是如何发生的,以及协议未来可能如何降低其发生的可能性。根据Halborn的说法,DeFi攻击向量可以分为两类:源自链上的向量和源自链下的向量。

链上攻击向量并非源自区块链本身的漏洞,而是源自DeFi协议的链上组件(例如智能合约)的漏洞。这对于中心化服务来说并不是关注的焦点,因为中心化服务不像DeFi协议那样作为具有公开可见代码的去中心化应用程序运行。链下攻击向量源自区块链之外的漏洞——一个例子可能是在故障的云存储解决方案中进行的链下存储私钥——因此适用于DeFi协议和中心化服务。

黑客攻击向量子类别 定义 链上或链下 协议利用 当攻击者利用协议的区块链组件中的漏洞时,例如与验证器节点、协议的虚拟机或挖掘层相关的漏洞。 链上 内部攻击 当协议内部的攻击者(例如流氓开发人员)使用特权密钥或其他私人信息直接窃取资金时。 链下 网络钓鱼 当攻击者诱骗用户签署权限时,通常是通过替换合法协议来完成的,从而允许攻击者代表用户花费代币。 当攻击者诱骗用户直接向恶意智能合约发送资金时,也可能发生网络钓鱼。 链下 扩散 当攻击者由于另一个协议中的黑客攻击造成的漏洞而利用一个协议时。 扩散的内容还包括与其他协议中的黑客行为密切相关的黑客行为。 链上 服务器受损 当攻击者侵入由协议拥有的服务器,从而破坏协议的正常工作流程或获取知识以进一步利用该协议时。 链下 钱包黑客 当攻击者利用提供托管/钱包服务的协议并随后获取有关钱包操作的信息时。 链下 价格操纵黑客 当攻击者利用智能合约漏洞或利用有缺陷的预言机无法反映准确的资产价格时,就会促进数字代币价格的操纵。 链上 智能合约开发 当攻击者利用智能合约代码中的漏洞时,通常会授予对协议和代币传输的各种控制机制的直接访问权限。 链上 私钥泄露 例如,当攻击者获取用户私钥的访问权限时,这可能是由于链下软件泄漏或故障而发生的。 链下 治理攻击 当攻击者通过获得足够的影响力或投票权来操纵具有去中心化治理结构的区块链项目时,可以制定恶意提案。 链上 第三方受损 当攻击者获得对协议使用的链下第三方程序的访问权限时,该程序提供的信息稍后可用于漏洞利用。 链下 其他 该攻击要么不属于上述任何类别,要么没有足够的信息对其进行正确分类。 链上/链下根据Gimenez-Aguilar的说法,无论是链上还是链下漏洞都存在严重的问题。“从历史上看,大多数DeFi黑客攻击都源于智能合约设计和实施上的漏洞 —— 我们检查的受影响合约中有很大一部分要么没有经过任何审计,要么经过的审计不足,”她解释了链上的漏洞。“另一个显著的趋势是由于私钥被 compromise 而导致的攻击增加,这凸显了在某个给定区块链之外改进安全实践的重要性。”

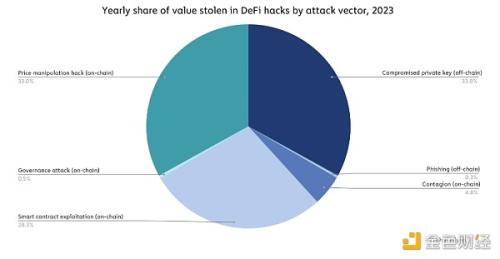

事实上,数据显示,Gimenez-Aguilar描述的链上和链下漏洞 —— 特别是私钥被 compromise、价格操纵攻击和智能合约利用 —— 都导致了2023年的黑客损失。

来源:Halborn

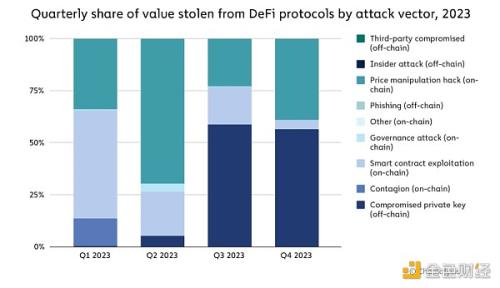

总体而言,链上漏洞助长了 2023 年的大部分 DeFi 黑客活动,但正如我们在下图中看到的那样,这种情况在这一年中发生了变化,私钥受损在第三和第四季度推动了更大比例的黑客攻击 。

来源:Halborn

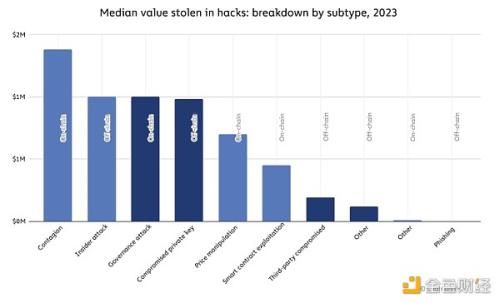

从逐次黑客攻击的角度来看,源自扩散(链上)的黑客攻击最具破坏性,损失中位数为 140 万美元。 治理攻击(链上)、内部攻击(链下)和私钥泄露(链下)紧随其后,这三者的黑客攻击价值中值约为 100 万美元。

来源:Halborn

总体而言,数据提供了乐观的理由。2023年从DeFi中被盗的原始价值的下降,以及在2023年内由链上漏洞驱动的黑客攻击的相对下降,表明DeFi运营商可能正在改进智能合约安全性。“我确实认为DeFi协议中安全措施的增加是减少与智能合约漏洞相关的黑客攻击数量的关键因素。如果我们将今年由价值前50位的黑客攻击与以前的黑客攻击进行比较(Halborn的Top 50黑客报告中研究过),那么从总损失中损失的百分比就会从总体的47.0% 减少到 18.2%。然而,价格操纵攻击的比例几乎保持不变,约为总价值的 20.0%。这表明,在进行审计时,协议还应考虑它们与整个DeFi生态系统的互动,”Gimenez-Aguilar说道。然而,她还强调,由私钥被 compromise 等攻击向量驱动的黑客攻击增长表明,DeFi运营商必须超越智能合约安全性,解决链下漏洞:“进行与以前相同的比较,与被 compromise 私钥有关的损失从 22.0% 增加到 47.8%。”如上所示,链上和链下的漏洞都可能具有高度破坏性。

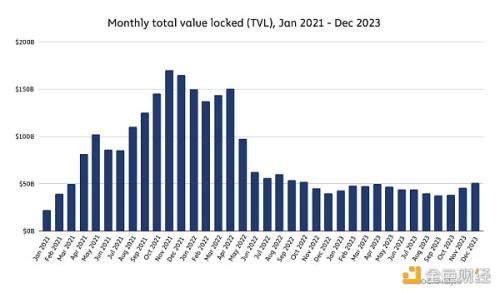

然而,Gimenez-Aguilar 也承认,DeFi 黑客攻击损失的下降可能部分是由于 2023 年 DeFi 活动总体减少的原因,这可能简单地减少了黑客攻击的 DeFi 协议数量。总锁定价值(TVL),衡量 DeFi 协议中持有或抵押的总价值,2023 年全年都在下降,这是继 2022 年中期急剧下降之后的情况。

来源:DeFiLlama

我们不能确定 DeFi 黑客攻击的下降主要是由于更好的安全实践还是整体 DeFi 活动下降 —— 最有可能是两者的混合。但是,如果黑客攻击的减少主要是由整体活动的减少引起的,那么观察 DeFi 黑客攻击是否会随着另一轮 DeFi 牛市再次上升将很重要,因为这将导致更高的 TVL,从而为黑客提供了更大的 DeFi 资金池进行攻击。

无论如何,DeFi 运营商都应采取措施提高安全性。容易受到链上失败影响的 DeFi 协议可以开发监视与经济风险和先前平台损失相关的链上活动的系统。例如,Hypernative 和 Hexagate 等公司生产定制的警报以防范和应对网络攻击,这有助于平台更好地保护与桥接等第三方的集成,并与可能受到威胁的客户进行沟通。易受链下失败影响的平台可能会努力减少对中心化产品和服务的依赖。

2023 年,朝鲜入侵的加密平台数量比以往任何时候都多,但窃取的总量却比 2022 年少近年来,与朝鲜有关的黑客攻击呈上升趋势,网络间谍组织如 Kimsuky 和 Lazarus Group 利用各种恶意手段获取大量加密资产。在2022年,与朝鲜有关的黑客窃取的加密货币达到了约17亿美元的最高水平。在2023年,我们估计被窃取的总金额略高于10亿美元,但正如我们下面所看到的,黑客攻击的数量达到了20起 - 创下有记录以来的最高纪录。

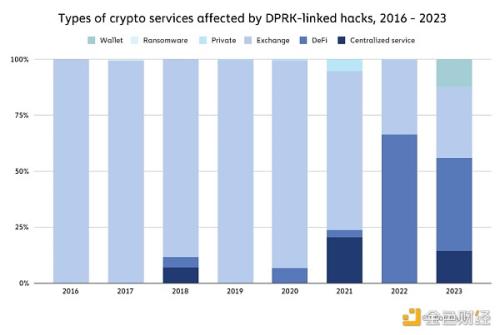

我们估计,与朝鲜有关的黑客在2023年从 DeFi 平台窃取了约4.28亿美元,并且还瞄准了中心化服务(窃取了1.5亿美元)、交易所(窃取了3.309亿美元)和钱包提供商(窃取了1.27亿美元)。

2023 年,朝鲜针对 DeFi 协议的攻击显著减少,这反映了我们上面讨论的 DeFi 黑客攻击的整体下降。

案例研究:朝鲜的钱包漏洞在2023年6月,成千上万 Atomic Wallet 的用户(一个非托管的加密货币钱包服务)成为了黑客攻击的目标,导致估计的损失为1.29亿美元。FBI后来将此次攻击归因于与朝鲜有关的黑客组织 TraderTraitor,并表示 Atomic Wallet 的利用是一系列类似攻击的第一步,包括同月晚些时候的 Alphapo 和 Coinspaid 攻击。尽管攻击的具体细节仍不清楚,但我们使用了链上分析来查看在初始攻击之后资金的流向,我们将其分为四个阶段。

在第一阶段,攻击者进行了跨链操作 — 将资产从一条区块链转移到另一条,通常是为了混淆非法获得的资金流向 — 通过以下三种方法将资金转移到比特币区块链上:

将资金发送到跨链桥,然后可以将其移动到比特币区块链。

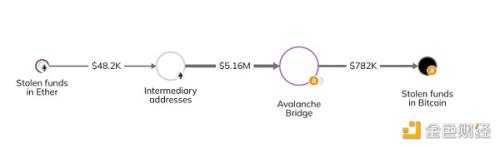

将资金发送到包装的以太坊(wETH)合约,然后通过 Avalanche Bridge 转移到比特币区块链。

Chainalysis Reactor 图表下方显示了第三种方法,即被盗资金(当时为以太坊)在到达 Avalanche Bridge 并转换为比特币之前,经过了多个中间地址。

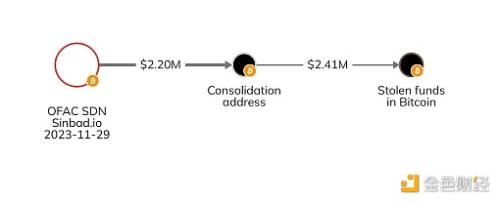

在第二阶段,攻击者将被盗资金发送到 OFAC 制裁的 Sinbad,提供混合器服务,可以模糊链上交易细节,先前已被朝鲜的洗钱分子使用。然后,攻击者从 Sinbad 提取了资金,并将其转移到比特币的整合地址。

在第三阶段,攻击者的洗钱策略几乎完全转向了 Tron区块链,而不是比特币区块链。攻击者通过以下一种方法跨链到 Tron 区块链:

将资金发送到 Avalanche,通过 Avalanche 桥跨到 Tron 区块链。

将资金发送到中心化服务,然后将其转移到 Tron 区块链。

通过其他混合的加密货币或隐私增强服务发送资金,以进一步混淆资金流向,然后将其转移到 Tron 区块链。

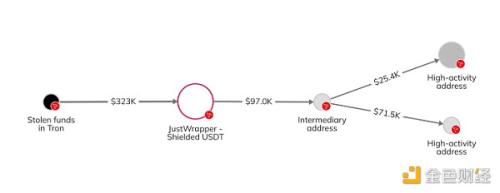

在第四和最后阶段,攻击者将资金存入 Tron 区块链上的各种服务。其中一些资金通过 Tron 的 JustWrapper Shielded Pool 进行混合,而另一些最终被发送到疑似属于场外交易商的高活跃 Tron 地址。

尽管2023年从加密平台窃取的总金额较之前几年显著减少,但攻击者在其攻击手法上变得日益复杂和多样化。好消息是,加密平台在安全性和应对攻击方面也变得更加复杂。

当加密平台在受到攻击后迅速采取行动时,执法机构将更有能力联系冻结资金所在的交易所以进行扣押,并联系资金流向的服务以收集有关账户和用户的相关信息。随着这些流程的不断改善,从加密黑客攻击中窃取的资金很可能会继续减少。

热门文章